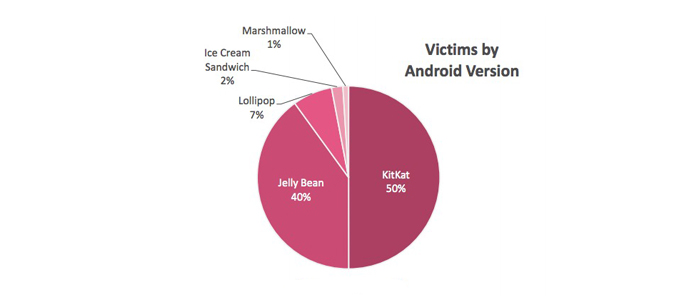

HummingBad ha già infettato oltre 10 milioni di dispositivi Android e la sua diffusione è in continua crescita; è considerato davvero pericoloso sia per il suo cercare di insediarsi silenziosamente all’interno delle vittime sia per il modo di operare una volta penetrato. Andiamo dunque a conoscere meglio il virus che sta interessando il sistema operativo di Google.

Chi si nasconde dietro HummingBad?

Alla base di tutto c’è l’azienda cinese Yingmob che si occupa in primis di analisi pubblicitarie legittime; il lato oscuro è invece rappresentato da un gruppo di 25 cracker (ovvero gli hacker che mirano al profitto) divisi in 4 squadre, ognuna delle quali ha il compito di migliorare il raggio d’azione e la potenza di HummingBad. Per giunta, l’organizzazione è la stessa che ha realizzato il malware Yispecter che ha intaccato i device muniti di iOS.

Ecco dove ha colpito finora

Check Point, una società di sicurezza informatica, ha rilasciato a Febbraio 2016 uno dei bollettini periodici riportanti le minacce più nocive per il mondo mobile. A distanza di circa 4 mesi, un suo report ha evidenziato che i principali Paesi coinvolti da HummingBad sono: Cina, India, Filippine, Indonesia, Turchia, Brasile, Messico, Stati Uniti e, in minor misura, Russia, Romania, Colombia ed altri. Per fortuna non c’è traccia dell’Italia, però mai dire mai.

Come funziona?

HummingBad si manifesta in determinati siti web attraverso un pop-up che mostra un messaggio tipo “Il tuo cellulare ha preso un virus, clicca qui per analizzarlo!”; persino il non esperto sa che si tratta di uno specchietto per le allodole e quindi subito spingerebbe sulla “x” in alto a destra per chiudere la finestra. Eppure, è proprio qui che sta l’inganno: il tasto è stato creato in maniera tale da fungere da strumento per il download del malware.

Quest’ultimo sviluppa annunci di advertising su prodotti proprietari e li sostituisce ai banner classici presenti in alcune App o pagine Internet; non solo: installa anche applicazioni Rootkit (qui trovate la spiegazione fornita da Wikipedia) senza il consenso dell’utente. Di ovvia conseguenza l’accesso ai terminali contaminati e i loro dati sono a rischio visto che Yingmob potrebbe benissimo venderli a terzi con finalità fraudolente.

Ok, ma almeno ci guadagnano qualcosa?

Naturalmente sì, e gli introiti non sono nemmeno pochi: sempre secondo Check Point, ammontano a 300.000 dollari al mese e provengono dai click effettuati sui citati banner pubblicitari (finalmente comprendiamo l’intenzione dell’impresa orientale di voler ampliare la portata del virus e perfezionarne l’efficacia). Per concludere, vi riportiamo le parole del team di ricerca:

“Questo flusso di denaro costante, unito ad una struttura organizzativa molto precisa, dimostra che i cybercriminali riescono a raggiungere l’autonomia finanziaria molto facilmente. Gratificati da questa indipendenza, Yingmob e gruppi simili possono concentrarsi sulle proprie abilità e dirigere le campagne malware verso orizzonti totalmente nuovi.”